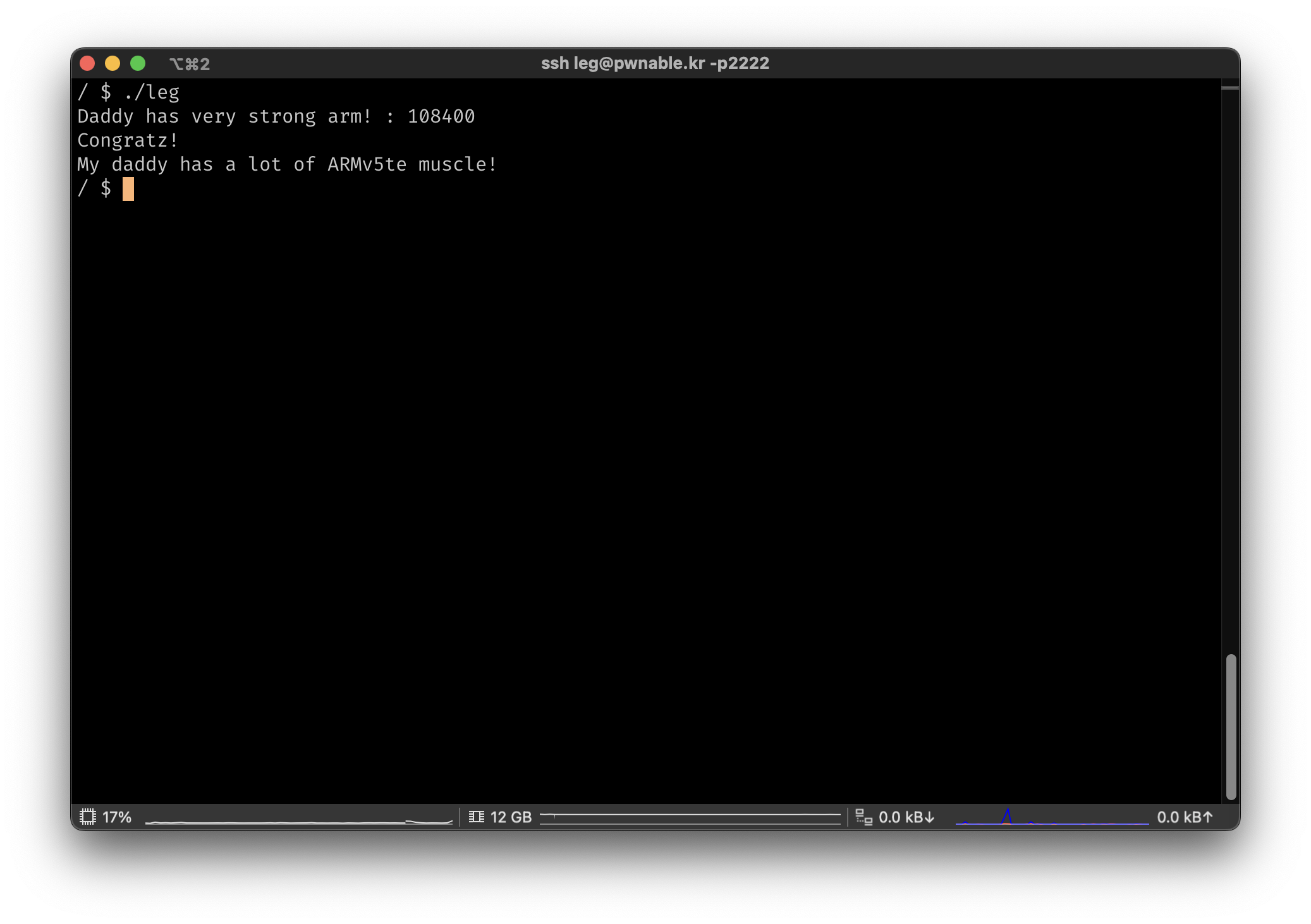

(57) pwnable.kr leg 문제 풀이

문제 설명

Daddy told me I should study arm. But I prefer to study my leg!

문제 풀이

설명에서 알 수 있듯이 이번 문제는 arm과 관련된 문제입니다. ssh 연결 주소 말고도 gdb disas 결과와 소스코드가 제공됩니다.

먼저 c코드부터 보겠습니다.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

#include <stdio.h>

#include <fcntl.h>

int key1(){

asm("mov r3, pc\n");

}

int key2(){

asm(

"push {r6}\n"

"add r6, pc, $1\n"

"bx r6\n"

".code 16\n"

"mov r3, pc\n"

"add r3, $0x4\n"

"push {r3}\n"

"pop {pc}\n"

".code 32\n"

"pop {r6}\n"

);

}

int key3(){

asm("mov r3, lr\n");

}

int main(){

int key=0;

printf("Daddy has very strong arm! : ");

scanf("%d", &key);

if( (key1()+key2()+key3()) == key ){

printf("Congratz!\n");

int fd = open("flag", O_RDONLY);

char buf[100];

int r = read(fd, buf, 100);

write(0, buf, r);

}

else{

printf("I have strong leg :P\n");

}

return 0;

}

일련의 과정(어셈블리 처리)를 통해서 key를 만들고 그 값과 입력값을 비교하도록 되어있습니다.

다음은 disas 결과 입니다.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

(gdb) disass main

Dump of assembler code for function main:

0x00008d3c <+0>: push {r4, r11, lr}

0x00008d40 <+4>: add r11, sp, #8

0x00008d44 <+8>: sub sp, sp, #12

0x00008d48 <+12>: mov r3, #0

0x00008d4c <+16>: str r3, [r11, #-16]

0x00008d50 <+20>: ldr r0, [pc, #104] ; 0x8dc0 <main+132>

0x00008d54 <+24>: bl 0xfb6c <printf>

0x00008d58 <+28>: sub r3, r11, #16

0x00008d5c <+32>: ldr r0, [pc, #96] ; 0x8dc4 <main+136>

0x00008d60 <+36>: mov r1, r3

0x00008d64 <+40>: bl 0xfbd8 <__isoc99_scanf>

0x00008d68 <+44>: bl 0x8cd4 <key1>

0x00008d6c <+48>: mov r4, r0

0x00008d70 <+52>: bl 0x8cf0 <key2>

0x00008d74 <+56>: mov r3, r0

0x00008d78 <+60>: add r4, r4, r3

0x00008d7c <+64>: bl 0x8d20 <key3>

0x00008d80 <+68>: mov r3, r0

0x00008d84 <+72>: add r2, r4, r3

0x00008d88 <+76>: ldr r3, [r11, #-16]

0x00008d8c <+80>: cmp r2, r3

0x00008d90 <+84>: bne 0x8da8 <main+108>

0x00008d94 <+88>: ldr r0, [pc, #44] ; 0x8dc8 <main+140>

0x00008d98 <+92>: bl 0x1050c <puts>

0x00008d9c <+96>: ldr r0, [pc, #40] ; 0x8dcc <main+144>

0x00008da0 <+100>: bl 0xf89c <system>

0x00008da4 <+104>: b 0x8db0 <main+116>

0x00008da8 <+108>: ldr r0, [pc, #32] ; 0x8dd0 <main+148>

0x00008dac <+112>: bl 0x1050c <puts>

0x00008db0 <+116>: mov r3, #0

0x00008db4 <+120>: mov r0, r3

0x00008db8 <+124>: sub sp, r11, #8

0x00008dbc <+128>: pop {r4, r11, pc}

0x00008dc0 <+132>: andeq r10, r6, r12, lsl #9

0x00008dc4 <+136>: andeq r10, r6, r12, lsr #9

0x00008dc8 <+140>: ; <UNDEFINED> instruction: 0x0006a4b0

0x00008dcc <+144>: ; <UNDEFINED> instruction: 0x0006a4bc

0x00008dd0 <+148>: andeq r10, r6, r4, asr #9

End of assembler dump.

(gdb) disass key1

Dump of assembler code for function key1:

0x00008cd4 <+0>: push {r11} ; (str r11, [sp, #-4]!)

0x00008cd8 <+4>: add r11, sp, #0

0x00008cdc <+8>: mov r3, pc

0x00008ce0 <+12>: mov r0, r3

0x00008ce4 <+16>: sub sp, r11, #0

0x00008ce8 <+20>: pop {r11} ; (ldr r11, [sp], #4)

0x00008cec <+24>: bx lr

End of assembler dump.

(gdb) disass key2

Dump of assembler code for function key2:

0x00008cf0 <+0>: push {r11} ; (str r11, [sp, #-4]!)

0x00008cf4 <+4>: add r11, sp, #0

0x00008cf8 <+8>: push {r6} ; (str r6, [sp, #-4]!)

0x00008cfc <+12>: add r6, pc, #1

0x00008d00 <+16>: bx r6

0x00008d04 <+20>: mov r3, pc

0x00008d06 <+22>: adds r3, #4

0x00008d08 <+24>: push {r3}

0x00008d0a <+26>: pop {pc}

0x00008d0c <+28>: pop {r6} ; (ldr r6, [sp], #4)

0x00008d10 <+32>: mov r0, r3

0x00008d14 <+36>: sub sp, r11, #0

0x00008d18 <+40>: pop {r11} ; (ldr r11, [sp], #4)

0x00008d1c <+44>: bx lr

End of assembler dump.

(gdb) disass key3

Dump of assembler code for function key3:

0x00008d20 <+0>: push {r11} ; (str r11, [sp, #-4]!)

0x00008d24 <+4>: add r11, sp, #0

0x00008d28 <+8>: mov r3, lr

0x00008d2c <+12>: mov r0, r3

0x00008d30 <+16>: sub sp, r11, #0

0x00008d34 <+20>: pop {r11} ; (ldr r11, [sp], #4)

0x00008d38 <+24>: bx lr

End of assembler dump.

(gdb)

메인의 어셈블리를 보면 key1~3함수가 끝나고 r0레지스터의 값을 다 더해서 입력값과 비교하게 됩니다. key를 구하기 전에 arm 레지스터에 대해 간단히만 알아봅시다.

arm 레지스터

코드를 보면 r0, r3, pc, lr같은 레지스터가 등장합니다. r0, r3하는건 그냥 범용 레지스터 같긴한데 pc니 lr이니 하는 레지스터는 뭘까요? 먼저 arm에서는 명령어를 실행하는데 3단계가 필요하다고 합니다. fetch -> decode -> execute순으로 실행하는데 pc레지스터는 fetch를 하고 있는 주소 값을 가지고 있습니다. 즉, 현재 위치로 부터 2번째에 위치한 레지스터 주소를 갖습니다. lr레지스터는 함수를 실행하고 돌아올 주소를 가지고 있습니다.

문제를 푸는데 필요한 레지스터들에 간단히 알아보았으니 이제 key를 하나씩 찾아보겠습니다. 먼저 key1입니다.

1

2

3

int key1(){

asm("mov r3, pc\n");

}

1

2

3

4

5

6

7

8

9

10

(gdb) disass key1

Dump of assembler code for function key1:

0x00008cd4 <+0>: push {r11} ; (str r11, [sp, #-4]!)

0x00008cd8 <+4>: add r11, sp, #0

0x00008cdc <+8>: mov r3, pc

0x00008ce0 <+12>: mov r0, r3

0x00008ce4 <+16>: sub sp, r11, #0

0x00008ce8 <+20>: pop {r11} ; (ldr r11, [sp], #4)

0x00008cec <+24>: bx lr

End of assembler dump.

코드를 보면 c언어에서 나온 어셈블리 명령어는 +8 위치에 있고 명령이 끝나고 r3레지스터 값을 r0에 대입하고 있습니다. 결과적으로, pc레지스터의 값이 r0에 들어가게 됩니다. 그 값은 +8위치로 부터 2번째에 위치한 0x8ce4라는 값이 됩니다. 따라서 key1은 0x8ce4입니다.

다음은 key2입니다.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

int key2(){

asm(

"push {r6}\n"

"add r6, pc, $1\n"

"bx r6\n"

".code 16\n"

"mov r3, pc\n"

"add r3, $0x4\n"

"push {r3}\n"

"pop {pc}\n"

".code 32\n"

"pop {r6}\n"

);

}

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

(gdb) disass key2

Dump of assembler code for function key2:

0x00008cf0 <+0>: push {r11} ; (str r11, [sp, #-4]!)

0x00008cf4 <+4>: add r11, sp, #0

0x00008cf8 <+8>: push {r6} ; (str r6, [sp, #-4]!)

0x00008cfc <+12>: add r6, pc, #1

0x00008d00 <+16>: bx r6

0x00008d04 <+20>: mov r3, pc

0x00008d06 <+22>: adds r3, #4

0x00008d08 <+24>: push {r3}

0x00008d0a <+26>: pop {pc}

0x00008d0c <+28>: pop {r6} ; (ldr r6, [sp], #4)

0x00008d10 <+32>: mov r0, r3

0x00008d14 <+36>: sub sp, r11, #0

0x00008d18 <+40>: pop {r11} ; (ldr r11, [sp], #4)

0x00008d1c <+44>: bx lr

End of assembler dump.

이번건 조금 길긴하지만, r0레지스터만 확인해보면 되기에 어렵지 않습니다. 최종적으로 r3값이 들어가니 r3값을 계산해봅시다.

r3는 +20에서 처음 등장하는데 key1때 처럼 pc를 대입하네요. 여기까지 r3의 값은 0x8d08입니다. 바로 다음줄에서 r3에 4를 더합니다. 그럼 r3는 0x8d0c가 됩니다. 그리고 push를 하는데 영향을 주진 않으니 무시하고 내려가면 r0에 r3를 대입하고 r0가 결정됩니다. 따라서 key2는 0x8d0c가 됩니다.

마지막 key3를 구해봅시다.

1

2

3

int key3(){

asm("mov r3, lr\n");

}

1

2

3

4

5

6

7

8

9

10

(gdb) disass key3

Dump of assembler code for function key3:

0x00008d20 <+0>: push {r11} ; (str r11, [sp, #-4]!)

0x00008d24 <+4>: add r11, sp, #0

0x00008d28 <+8>: mov r3, lr

0x00008d2c <+12>: mov r0, r3

0x00008d30 <+16>: sub sp, r11, #0

0x00008d34 <+20>: pop {r11} ; (ldr r11, [sp], #4)

0x00008d38 <+24>: bx lr

End of assembler dump.

마지막은 짧습니다. lr이 r3에 들어가고 다시 r0에 들어갑니다.

메인함수에서 key3를 호출하는 부분을 보면

1

2

0x00008d7c <+64>: bl 0x8d20 <key3>

0x00008d80 <+68>: mov r3, r0

위와 같으므로 lr의 값은 0x8d80가 됩니다.

위에서 구한 key들을 전부 더해보면 0x8ce4 + 0x8d0c + 0x8d80 = 0x1a770이고 scanf의 입력이 10진수이므로 10진수로 계산하면 108400입니다.